Sigue la batalla contra el Cryptolockermsc hotline sat Wednesday, May 6, 2015

¡ NO CAIGAS EN LA TRAMPA !Los cibercriminales siguen con sus actividades delictivas, y desde Kaspersky queremos ayudarte a combatirlo con todas las herramientas posibles. Esta vez queremos enseñarte como llega a tu correo un Cryptolocker

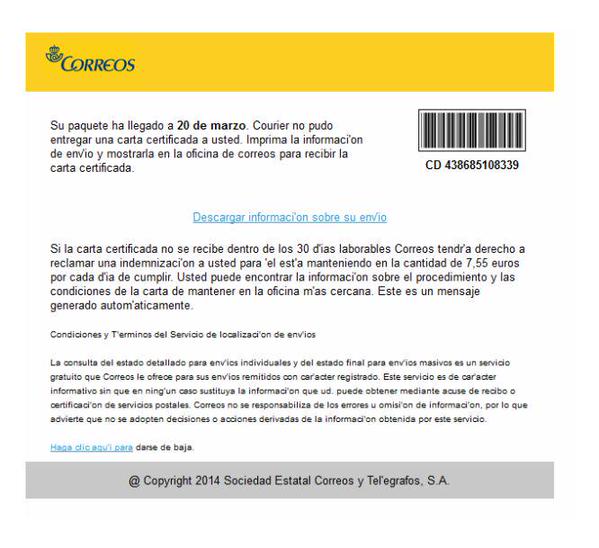

MEDIDAS DE SEGURIDAD CONTRA RANSOMWAREPara reducir el riesgo de infección por malware del tipo Ransomware o Cryptoware "file encryptor", Kaspersky Labrecomienda tomar las siguientes medidas de seguridad:•Mensajes de Correo: es la principal vía de infección hasta el momento. Lo más eficaz es activar soluciones perimetrales en los sistemas de correo que puedan filtrar tanto Spam como archivos adjuntos que puedan contener código ejecutable en los mismos.Si no se dispone de soluciones perimetrales, activar el módulo de Antivirus de Correo de Kaspersky Lab para filtrar los siguientes tipos de archivos adjuntos: archivos zip, pdf, doc(x), xls(x), exe, bat, o cualquier otro que pueda contener macros. •Dos ejemplos de los métodos más utilizados para la propagación son: -Correo procedente, aparentemente, de Correos -Correo cuyo asunto es: My photo Contenido: My new photo , send u photo Si alguien de la organización recibe algo parecido, ¡borradlo inmediatamente! Que nadie abra el adjunto bajo ninguna circunstancia.•Evitar descargar archivos cuyos enlaces estén indicados en el cuerpo de un correo y que no vengan de personas de confianza. Si existen dudas, revisar si en el correo existen caracteres extraños en vez de tildes o errores ortográficos como que las “ñ” vengan como “n”. Si es así, no abrir los posibles adjuntos ni pulsar en los enlaces. •Siempre que sea posible, actualizar a la última versión de Kaspersky Endpoint Security 10 y configurarlo siguiendo el artículo técnico: http://support.kaspersky.com/10905 •Asegurarse de que las bases de firmas de la solución de seguridad son siempre las últimas disponibles. •Asegurarse que el componente System Watcher esté activado. •Asegurarse que el componente Kaspersky Security Network (KSN) esté activado •Activar y configurar el módulo de control de actividad de aplicaciones para evitar la ejecución de aplicaciones que no sean de confianza. •Los ficheros maliciosos ocultan el tipo de archivo que son, usando diversas técnicas, para tener visibilidad en todo momento del tipo de extensión real del fichero, se recomienda deshabilitar la opción de ‘Ocultar las extensiones de archivo para tipos de archivo conocidos en las ‘Opciones de Carpeta •Tener siempre copias de seguridad actualizadas de los datos, tanto de equipos de trabajo como de unidades de almacenamiento en dispositivos externos. •Mantener todo el software actualizado para protegerse de infecciones desde páginas que utilizan Web Exploit Kits que se aprovechan de vulnerabilidades del navegador, Java, Flash o Adobe Acrobat. UNA VEZ QUE LA INFECCIÓN SE HA PRODUCIDO as vías para intentar recuperar los archivos son:•Apagar inmediatamente el equipo tras detectar la infección y aislarlo de la red. •Entrar en modo seguro del sistema y proceder a recuperar las Volume Shadow Copies. •Proceder a la restauración de las copias de seguridad. •Intentar recuperar los archivos con herramientas forenses. •Herramientas de Kaspersky: http://support.kaspersky.com/viruses/utility. •Herramientas de terceros: https://www.decryptcryptolocker.com/. Ver informacion original al respecto en Fuente: http://go.kaspersky.com/IB_09-04_Ransomware_Abril_Q2_2014_landing.html?mkt_tok=3RkMMJWWfF9wsRokvq7Pcu%2FhmjTEU5z16espXqGyhpp41El3fuXBP2XqjvpVQcNrNLjPRw8FHZNpywVWM8TIJNASt9x3JQzgDGs%3D |

>> Compartircomparte con tus amigos, zonavirus.com |